Dies ist eine alte Version des Dokuments!

Multifaktorauthentifizierung (MFA)

Die Multi-Faktor-Authentifizierung (MFA) ist eine Verallgemeinerung der Zwei-Faktor-Authentisierung, bei der die Zugangsberechtigung durch mehrere unabhängige Merkmale (Faktoren) überprüft wird. Im Grundprinzip wird meist darunter verstanden, dass die Benutzer Kenntnis über etwas haben (Passwort / PIN / Passphrase) und etwas besitzen müssen, um Zutritt zu erhalten.

Geläufige Abkürzungen sind 2FA für Two Factor Authentication oder auch MFA für Multi Factor Authentication.

Status Umsetzung von MFA

Ab dem 12. Juli 2023 wird der Einsatz von MFA grundsätzlich von allen Angehörigen des Gymnasium Neufeld verlangt.

- Eine einmal erfolgte Authentifizierung bleibt auf dem verwendeten Gerät für drei Tage gültig.

- Befindet sich das Gerät im WLAN oder Ethernet der Schule, wird die MFA nicht verlangt.

MFA bei der Microsoft Cloud

Einrichtung

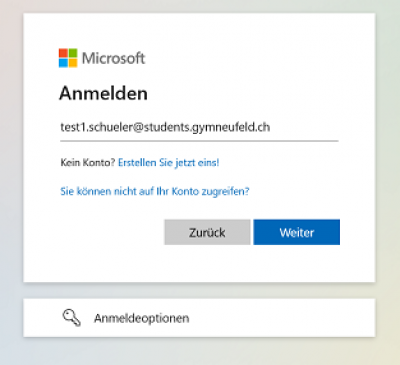

Melden Sie sich auf https://aka.ms/mfasetup mit der Mailadresse an, sie gelangen Direkt zum MFA Registrationsportal unter „Meine Anmeldungen“

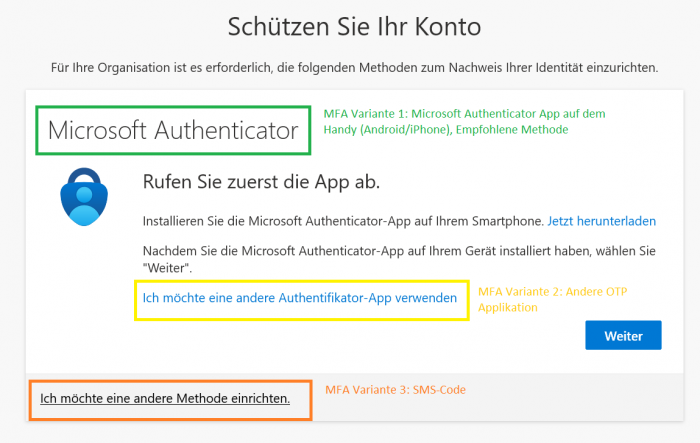

Wenn Sie MFA erstmalig einrichten, werden Sie vom Assistenten direkt angeleitet, einen ersten Faktor zu registrieren, Sie müssen sich nun für einen solchen entscheiden.

Wahl der Methode

Microsoft bietet mehrere Methoden zur Nutzung der MFA - die Informatikdienste empfehlen die Authenticator-App.

Alternativ sind folgende 2. Faktoren möglich:

- Variante 2: Eine andere OTP App statt dem Microsoft Authenticator (zB. 2FAS, andOTP, Google Authenticator, Aegis Authenticator)

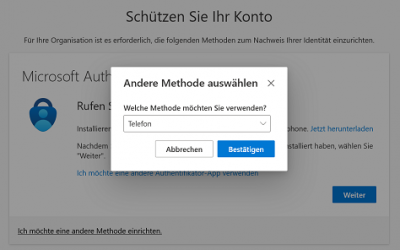

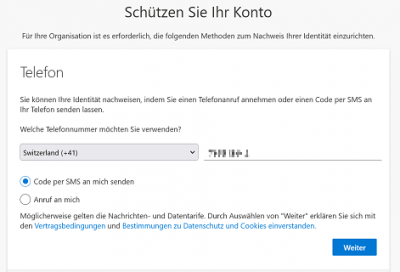

- Variante 3: SMS-Code

Je nach Präferenz kann diese wie folgt ausgewählt werden.

Microsoft Authenticator

Installieren Sie den Microsoft Authenticator für Android, iOS oder iPadOS:

Falls nicht bereits installiert, Klicken Sie in „Meine Anmeldungen“ auf Sicherheitsinformationen, dann Methode hinzufügen

- Wählen Sie als Methode Authenticator-App

- Folgen Sie den weiteren Anweisungen, um den Authenticator zu verknüpfen

- Beim Hinzufügen eines neuen Kontos wählen Sie bitte im Authenticator Geschäfts- oder Schulkonto

- Erhalten Sie die Push-Benachrichtigung, akzeptieren Sie diese bitte, die Verknüpfung ist damit abgeschlossen.

Wenn Sie den Microsoft Authenticator als Standardmethode definieren möchten, klicken Sie bei Standardanmeldemethode auf ändern und wählen dort Microsoft Authenticator - Benachrichtigung

Nur mit dem Microsoft Authenticator sind bequemere Push-Nachrichten möglich Prinzipiell funktioniert jede TOTP App, bei der Sie ein 6-stelliges Einmalpasswort1) eingeben müssen, das ist allerdings im regelmässigen Einsatz weniger bequem.

Detaillierte Anleitung zum Aktivieren der Authenticator-App: MS Support - 6 Schritte zum Einrichten der Authenticator-App

Andere Sicherheitsmechanismen

Telefon

Einmaliger PIN per SMS oder Telefonanruf. Für den regelmässigen Einsatz nicht geeignet. Von der Sicherheit her schlechter als die Authenticator App oder FIDO2 Sicherheitsschlüssel, aber gut als Backup geeignet.

Alternative Telefonnummer

Gleich wie Telefon, kann als weiteres Backup eingetragen werden.

Auf eine andere Mailadresse einen einmaligen PIN schicken. Ähnlich wieder Telefonanruf, allerdings brauchen Sie dafür Zugriff auf ein weiteres (meist privates) Mailkonto.

Hinweis zum regelmässigen Einsatz

Keine Push-Benachrichtigungen erhalten? Ist Ihr Smartphone im Standby-Modus, schalten Sie es ein und öffnen den Microsoft Authenticator. Meist kommt wenige Sekunden später die Push-Meldung an, wenn das Gerät eine Internetverbindung hat.

Kein Internet auf dem Smartphone verfügbar? Push-Benachrichtigungen funktionieren weder im Flugmodus, noch wenn Ihr Smartphone keine Internetverbindung hat (Guthaben aufgebraucht, kein Empfang etc.). Bei der Anmeldung können Sie etwa Auf andere Weise anmelden wählen und dart Prüfcode aus mobiler App verwenden.

Dann geben Sie dort den 6-Stelligen TOTP-Code ein, der in der App angezeigt wird.

(FIDO2) Sicherheitsschlüssel

FIDO2-Zertifizierter Sicherheitsschlüssel oder (ungetestet) in vielen Fällen ein Android Smartphone, welches als FIDO2 Sicherheitsschlüssel fungieren kann (über das sichere Element / „secure element“ - in vielen Smartphones).

Wir empfehlen:

- Yubico Yubikey 5 NFC

- Yubico Security Key NFC

- SoloKeys Solo USB-A & USB-C

Ein Sicherheitsschlüssel können erst verknüpft werden, wenn mindestens eine andere Methode vorher eingerichtet ist. Etwa SMS Code oder der Microsoft Authenticator.

Klicken Sie in „Meine Anmeldungen“ auf Sicherheitsinformationen, dann Methode hinzufügen

- Wählen Sie als Methode Sicherheitsschlüssel

- Verbinden Sie den Sicherheitsschlüssel mit Ihrem Gerät

- Falls kein Gerät erscheint, probieren Sie es nochmal mit „Methode hinzufügen“

- USB-Gerät auswählen

Ist dies die erste Verwendung Ihres FIDO2 Schlüssels, werden Sie aufgefordert, den PIN festzulegen. Der Schlüssel solte mindestens 6 Zeichen lang sein und idealerweise nicht das Passwort Ihres Nutzeraccounts sein.

- PIN eingeben

- Schlüssel berühren

- Registrierung ist fertiggestellt

- Default sign-in method: → Change → Authenticator app or hardware token → Confirm

Wenn Sie den den / die Sicherheitschlüssel als Standardmethode definieren möchten, klicken Sie bei Standardanmeldemethode auf ändern und wählen dort Authenticator-App oder Hardwaretoken

Login mit FIDO2

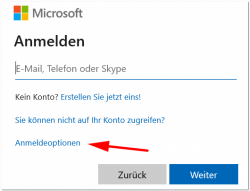

Da Microsoft sog. Passwordless Authentication bei FIDO2 einsetzt, muss man beim Login explizit KEINEN Benutzernamen eingeben, sondern bei der Loginmaske auf Anmeldeoptionen klicken:

Auf der folgenden Maske auf Mit Sicherheitsschlüssel anmelden klicken.

(Beispiel mit Yubikey 5 NFC und Yubico Security Key NFC)

Anschliessend müssen Sie den FIDO2 Schlüssel einstecken, den PIN des Schlüssels (nicht das Passwort des Useraccounts) eingeben und danach auf Anweisung den Stick berühren.